Texte, die in [eckigen Klammern] stehen, sind

optional, können also weggelassen werden. Werden optionale Parameter

angegeben, dürfen die eckigen Klammern selbst nicht angegeben werden.

Wenn Zeilen zu lang für die Textbreite sind, werden sie in diesem

Handbuch mit \ beendet und auf der nächsten Zeile fortgesetzt.

Eine Kommandozeile der Art

könnte also als

![\begin{command}beispiel: beispiel -a [-b] -c \

: -d -e -f [-g]

\end{command}](img4.png)

beispiel -a -c -d -e -f -geingetippt werden. (Unter Unix können Sie auch die Form mit

\

am Ende der ersten Zeile, gefolgt von <Return> eintippen.)

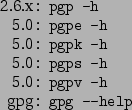

Für 2.6.x gilt des Weiteren Folgendes: Abhängig davon, ob eine Datei namens pgp.hlp vorhanden ist oder nicht, wird der Befehl unterschiedlich ausgeführt. Ist pgp.hlp nicht vorhanden, erscheint eine etwa 15 Zeilen umfassende "Superkurzanleitung" am Bildschirm. Wenn die Datei pgp.hlp vorhanden ist, wird ihr Inhalt am Bildschirm angezeigt. Im Text kann mit den Tasten LEERTASTE, RETURN und B geblättert werden. Mit Q wird das Programm beendet. Falls die Datei de.hlp vorhanden und in der Datei config.txt der Eintrag language=de enthalten ist, wird der Hilfstext auf deutsch angezeigt. Details zu config.txt finden Sie in Abschnitt 14. (Die hier angegebenen Tasten gelten natürlich nur, wenn in der config.txt kein spezielles Anzeigeprogramm eingestellt wurde.)

GnuPG verwendet kein internes Anzeigeprogramm und gibt eine kurze

Hilfe einfach auf der Standardausgabe aus. Wenn Sie sie auf einem

Bildschirm mit weniger als 83 Zeilen lesen möchten, sollten Sie eines

der Kommandos

![]()

aufrufen.

![\begin{alltt}[ccr@nescio doc]\$ \textit{gpg --edit-key Koch}

gpg (GnuPG) 0.9.1; ...

... 68B7 AB89 5754 8DCD

\par Command> \textit{quit}

[ccr@nescio doc]\$

\end{alltt}](img8.png)

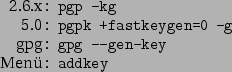

GnuPG fragt zunächst, welche Sorte Schlüssel Sie verwenden möchten. Da PGP 5.x/6.x von den angebotenen Schlüsseln nur die Kombination DSA/ElGamal (und RSA, allerdings nicht in allen Programmversionen) unterstützen, ist diese Kombination empfehlenswert, um mit Anwendern dieser PGP-Versionen Nachrichten austauschen zu können.

Des weiteren haben Sie die Möglichkeit, Schlüssel mit begrenzter Gültigkeitsdauer zu erzeugen; das ist nicht nur für zeitlich begrenzte Projekte interessant, sondern auch für den besonders sicherheitsbewußten Einsatz zu empfehlen - wenn Sie die von Ihnen verwendeten Schlüssel regelmäßig wechseln, machen Sie einen Angriff schwerer und uninteressanter.

Der Schlüssel-Befehl addkey ist interessant, um an einen bestehenden (eigenen) Schlüssel einen neuen Teilschlüssel zu hängen, beispielsweise den Schlüssel, mit dem Sie in den nächsten sechs Monaten ausgehende Post unterschreiben wollen.

Anschließend möchte PGP eine User-ID wissen, d.h. einen Namen, der angibt, wem der Schlüssel eigentlich gehören soll. Vorzugsweise sollte der gesamte Name verwendet werden, da so weniger Verwechslungsmöglichkeiten entstehen. Es ist allgemeiner Usus, hinter dem Realnamen in <spitzen Klammern> eine E-Mail-Adresse anzugeben, also z.B.:

Patrick Lenz <MASTER@aol.com> Johanna Wiesmüller <smb4423@rz.uni-sonstwo.de>Für GnuPG wird diese Form bereits dadurch erzwungen, daß Sie Ihren Namen, Ihre E-Mail-Adresse und evtl. noch einen Kommentar (z.B. "nur für Pressemeldungen") einzeln eingeben müssen. Diese Angaben werden im neuen Datenformat voneinander getrennt abgespeichert.

Nun fragt das Programm Sie nach einem Mantra, mit dem Ihr privater Schlüssel geschützt werden soll. Hierbei handelt es sich um die größere Ausgabe eines Paßwortes, die beliebig lang sein darf, also beispielsweise ein kompletter Satz. Ohne dieses Mantra ist Ihr privater Schlüssel praktisch wertlos. Dieses Mantra dürfen Sie auf keinen Fall vergessen, sonst haben Sie keine Möglichkeit, wieder an Ihren privaten Schlüssel zu kommen. Andererseits sollte das Mantra auch nicht zu leicht zu raten sein, denn es ist der einzige Schutz Ihres privaten Schlüssels vor Mitmenschen, die Daten von Ihrem Rechner herunterkopieren können.

Außerdem gilt das Übliche: Das Mantra nicht aufschreiben, kein kurzes oder anderweitig leicht zu ratendes Mantra verwenden ("Alea iacta est" wäre viel zu simpel, auch "Ich liebe Moni!" sollte nicht verwendet werden), und das Mantra nicht über ein Netzwerk eintippen. Normalerweise erscheint das Mantra nie am Bildschirm, es sei denn, die Konfiguration wurde entsprechend geändert.

PGP unterscheidet beim Mantra zwischen Groß- und Kleinschreibung. Neben Buchstaben kann das Mantra auch Ziffern, Satzzeichen usw. enthalten. Sollten Sie es tatsächlich vorziehen, kein Mantra zu verwenden, drücken Sie einfach RETURN. Das halten wir aber für eine sehr schlechte Idee.

Um das Schlüsselpaar zu erzeugen, braucht PGP große, wirklich zufällige Zufallszahlen.Diese werden bei PGP 2.6.x aus den Zeitabständen zwischen einigen Tastendrücken abgeleitet, um die Sie gebeten werden. Tippen Sie einfach ein wenig Zufallstext in ständig wechselnder Geschwindigkeit. PGP sagt Ihnen, wieviel Sie tippen müssen. GnuPG ist darauf ausgelegt, vom System bereitgestellte Zufallszahlen zu verwenden (Linux: /dev/random).PGP 5.0i nutzt diese Quelle auf Linux ebenfalls. Diese Zufallszahlen stammen aus den Zeitangaben, zu welcher Millisekunde Sie welche Taste gebraucht haben, wieviele Millisekunden der Zugriff auf eine Datei Ihrer Festplatte diesmal gebraucht hat, wie sehr die internen Rechnerzeiten voneinander abweichen und derartigen (aller Wahrscheinlichkeit nach wirklich zufälligen) Angaben. Für Systeme, auf denen kein derartiger Mechanismus vorgesehen ist, wurde der "entropy gathering daemon" entwickelt, der versucht, derartige Informationen im Hintergrund zu sammeln. Besser ist eine Integration in das System. Die nächste Generation der Intel-Chips, Pentium III, soll einen Hardware-Generator für Zufallszahlen enthalten. Sofern der Zugriff hierauf nicht durch das System eingeschränkt wird, wird das vermutlich eine gute zusätzliche Quelle zur Generierung echter Zufallszahlen sein.

Anschließend zeigt PGP Ihnen mit einigen '.' und '+'

(GnuPG auch noch '!', '^', '<',

'>') seinen Fortschritt an. Auf langsameren Rechnern

kann das Ganze durchaus mehrere Minuten dauern, aber es wird im

Allgemeinen ja nur selten (bei jedem Schlüsselwechsel, beispielsweise

alle sechs Monate einmal) gemacht. Falls Sie genauer wissen wollen,

wann welches Zeichen angezeigt wird: Das Programm braucht zur

Schlüsselerzeugung große, geheime Primzahlen. Diese werden berechnet,

indem bei einer Zufallszahl begonnen wird und dann so lange die

nächste ungerade Zahl getestet wird![]() , bis eine

Primzahl gefunden wurde. Die Bedeutung der einzelnen Zeichen finden

Sie in Tabelle II-13.1. Die verwendeten

Primzahltests (Rabin-Miller und Fermat) sind Zufallstests, die

durchaus auch fehlerhaft behaupten können, eine Zahl sei prim, aber

nicht umgekehrt - deswegen muß eine Zahl mehrere Durchläufe bestehen,

um als Primzahl angesehen zu werden. Die Wahrscheinlichkeit dafür,

daß PGP eine Zahl fehlerhaft als prim ansieht, ist verschwindend klein

(kleiner als 2-16).

, bis eine

Primzahl gefunden wurde. Die Bedeutung der einzelnen Zeichen finden

Sie in Tabelle II-13.1. Die verwendeten

Primzahltests (Rabin-Miller und Fermat) sind Zufallstests, die

durchaus auch fehlerhaft behaupten können, eine Zahl sei prim, aber

nicht umgekehrt - deswegen muß eine Zahl mehrere Durchläufe bestehen,

um als Primzahl angesehen zu werden. Die Wahrscheinlichkeit dafür,

daß PGP eine Zahl fehlerhaft als prim ansieht, ist verschwindend klein

(kleiner als 2-16).

Die frisch erzeugten Schlüssel werden vom Programm in den Bund mit öffentlichen bzw. den mit geheimen Schlüsseln abgelegt. Von dort aus kann der öffentliche Schlüssel später in eine eigene Datei kopiert werden, die Sie dann weitergeben können. Dann können Ihre Freunde und Bekannten Ihren öffentlichen Schlüssel zu ihrem Schlüsselbund hinzufügen.

Den privaten Schlüssel sollten Sie natürlich niemals weitergeben.

Auch sollten Sie darauf achten, Ihr Schlüsselpaar selbst zu erzeugen

und keine Schlüssel für Freunde zu erstellen![]() . Die Sicherheit des gesamten Systems liegt

darin, daß Ihr privater Schlüssel wirklich privat ist.

. Die Sicherheit des gesamten Systems liegt

darin, daß Ihr privater Schlüssel wirklich privat ist.

Der private Schlüssel sollte nach Möglichkeit nicht auf einem Rechner liegen, der für andere Benutzerinnen zugänglich ist, auch wenn er durch ein Mantra geschützt ist.

![\begin{command}2.6.x: pgp -ka Datei [Schlüsselbund]

5.0: pgpk -a Datei

gpg: gpg --import Datei

\end{command}](img10.png)

Wird PGP mit diesem Befehl aufgerufen, dann prüft es zunächst, ob der Schlüssel schon bekannt ist. In diesem Fall wird er nicht ein weiteres Mal eingebunden, sondern auf neue Unterschriften und/oder Benutzer-IDs untersucht, die gegebenenfalls in den Schlüsselbund aufgenommen werden. PGP durchsucht die komplette Datei und bearbeitet alle darin enthaltenen Schlüssel auf diese Art und Weise. Was unterschriebene Schlüssel sind und wozu sie dienen, wird in Abschnitt 7.3 erläutert.

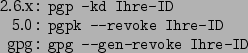

![\begin{command}2.6.x: pgp -kr Benutzer-ID [Schlüsselbund]

5.0: pgpk -r Benutzer...

...zer-ID

gpg: gpg --delete-key Benutzer-ID

Menü: deluid

Menü: delkey

\end{command}](img11.png)

![\begin{command}2.6.x: pgp -kv[v] [Benutzer-ID] [Schlüsselbund]

5.0: pgpk -l[l] [Benutzer-ID]

gpg: gpg -k[v[v]] [Benutzer-ID(s)]

\end{command}](img12.png)

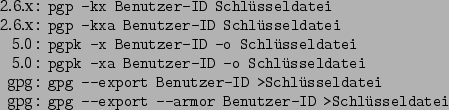

![\begin{command}2.6.x: pgp -kx Benutzer-ID [Zieldatei] [Schlüsselbund]

5.0: pgpk...

...atei

gpg: gpg --export Benutzer-ID \vert mail -s 'mein Key' a@b.de

\end{command}](img14.png)

Ist der Schlüssel unterschrieben, dann werden die Unterschriften

ebenfalls mit kopiert. Wollen Sie den Schlüssel als Text verschicken

(beispielsweise im UseNet, /CL-Netz, auf Ihrer Homepage oder auch als

"Anhängsel" an eine Nachricht), benutzen Sie den Befehl

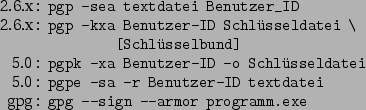

![\begin{command}2.6.x: pgp -kxa Benutzer-ID [Zieldatei] [Schlüsselbund]

5.0: pgp...

...r-ID -o Zieldatei

gpg: gpg --export --armor Benutzer-ID >Zieldatei

\end{command}](img15.png)

![\begin{command}2.6.x: pgp -ks Benutzer-ID [-u eigene_ID]

5.0: pgpk -s Benutzer-ID

gpg: gpg --sign-key [-u eigene_ID] Benutzer-ID

Menü: sign

\end{command}](img17.png)

GnuPG bietet Ihnen mit dem Parameter -lsign-key auch die Möglichkeit, eine nicht exportierbare Signatur zu erstellen. Der Sinn und Zweck dieser Möglichkeit liegt darin, daß Sie evtl. den Schlüssel einer Zertifizierungsinstanz (deren Fingerprint Sie auf vertrauenswürdigem Weg bekommen haben oder den Sie direkt von dieser Instanz bekommen haben) lokal zu beglaubigen, ohne daß die Instanz mehrere Tausend Unterschriften unter ihrem Schlüssel sammelt. Bitte mißbrauchen Sie diese Möglichkeit nicht! Auch diese Sorte Unterschriften sollten Sie nur unter Schlüssel setzen, bei denen Sie zu 100% sicher sind, daß die angegebene ID korrekt ist.

Des weiteren bietet GnuPG die Möglichkeit, beim Unterschreiben eines Schlüssels mit -set-policy-url URL einen Verweis zu setzen, wo andere Menschen Hinweise darüber finden können, was Ihre Unterschrift Ihrer Meinung nach aussagt; darüber hinaus können Sie mit -notation-data Typ=Wert in die Unterschrift weitere Textdaten hineinsetzen, die integraler Bestandteil der Unterschrift werden. Beispielsweise könnte eine CA mit -set-policy-url einen Verweis auf ihren Haftungsausschluß und ähnliches in die Unterschrift mit aufnehmen und in Kombination mit -notation-data auch verschiedene Überprüfungsgrade anbieten, die alle mit demselben Schlüssel zertifiziert werden. Momentan können wir von letzterer Verwendungsart nur abraten: Es ist kaum anzunehmen, daß ein nennenswerter Teil der PGP-Nutzenden diese Daten überhaupt zur Kenntnis nimmt.

Ach ja: Sobald Sie eine Rückrufurkunde ausgestellt haben, können Sie Ihren Schlüssel nicht mehr zum Unterschreiben verwenden, weil das keinen Sinn machen würde, die Unterschriften würden ohnehin nicht anerkannt werden.

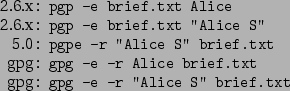

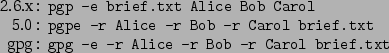

Im ersten Beispiel durchsucht PGP den Bund mit den öffentlichen

Schlüsseln nach einer ID, die das Wort "Alice" enthält. Im zweiten

Beispiel wird nach IDs gesucht, die "Alice S" enthalten. Leerstellen

in der ID-Angabe können nur benutzt werden, wenn die Angabe für die ID

in Anführungszeichen eingeschlossen wird. Bei der Suche wird nicht

zwischen Groß- und Kleinbuchstaben unterschieden![]() . Wenn PGP eine passende ID findet, wird

deren Schlüssel für das Chiffrieren der Datei brief.txt

verwendet. Die Datei mit dem verschlüsselten Text heißt

brief.pgp.

. Wenn PGP eine passende ID findet, wird

deren Schlüssel für das Chiffrieren der Datei brief.txt

verwendet. Die Datei mit dem verschlüsselten Text heißt

brief.pgp.

PGP versucht, die Datei mit dem Klartext zu komprimieren, bevor es sie verschlüsselt. Dies erhöht erheblich den Schutz gegen eine Kryptanalyse. Außerdem ist die verschlüsselte Datei in der Regel kleiner als die originale Klartextdatei.

Wenn die verschlüsselte Datei per E-Mail versandt werden soll, kann es sinnvoll sein, sie in druckbaren ASCII-Zeichen im Radix-64-Format darzustellen (siehe Abschnitt 13.10). Dies ist möglich durch Hinzufügen der Option -a. Moderne E-Mail-Systeme erlauben meistens aber direkt den Versand binärer Nachrichten.

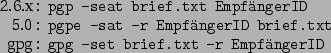

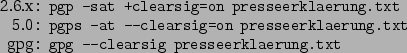

![\begin{command}2.6.x: pgp -s textdatei [-u eigene-ID]

5.0: pgps [-u eigene-ID] textdatei

gpg: gpg -s [-u eigene-ID] textdatei

\end{command}](img23.png)

Beispiel:

![]()

Hier sucht PGP in dem Schlüsselbund mit den geheimen Schlüsseln nach

einer ID, in der die Zeichenfolge "Bob" vorkommt. Groß- und

Kleinbuchstaben werden bei der Suche nicht unterschieden. Wenn PGP

einen geheimen Schlüssel mit passender ID findet, wird dieser

Schlüssel (nach Eingabe des korrekten Mantras) für die Unterschrift

verwendet.

Wird -u Benutzer-ID nicht angegeben, dann verwendet PGP den default-Schlüssel für die Unterschrift. Näheres zur default-Einstellung finden Sie im Abschnitt MYNAME in Kapitel 14.

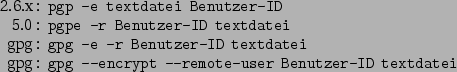

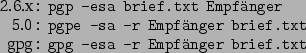

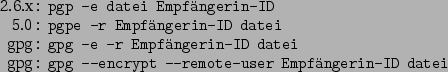

![\begin{command}2.6.x: pgp -es textdatei Empfängerin-ID [-u Benutzer-ID]

5.0: pgpe -s -r Empfänger textdatei

gpg: gpg -es -r Empfängerin-ID textdatei

\end{command}](img25.png)

Die mit dem obigen Befehl erzeugte Datei, die den unterschriebenen und anschließend verschlüsselten Text enthält, hat den Namen textdatei.pgp. Der für die Unterschrift verwendete geheime Schlüssel wird automatisch aus dem Bund mit geheimen Schlüssel herausgesucht. Der öffentliche Schlüssel der Empfängerin wird aus dem Bund mit öffentlichen Schlüsseln herausgesucht. Wenn in der Befehlszeile keine Empfänger-ID angegeben wird, fragt PGP/GnuPG nach.

Mehrere Empfängerinnen können durch einfaches Hinzufügen ihrer IDs in der Befehlszeile angegeben werden, genau wie beim einfachen Verschlüsseln.

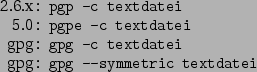

![\begin{command}2.6.x: pgp -c textdatei

5.0: pgpe -c textdatei

gpg: gpg -c textdatei

gpg: gpg --symmetric [--cipher-algo algorithm] textdatei

\end{command}](img26.png)

Der Inhalt der Datei mit dem Namen textdatei wird komprimiert, verschlüsselt und in eine Datei mit dem Namen textdatei.pgp bzw. textdatei.gpg geschrieben. Bei dieser Operation werden keine öffentlichen Schlüssel, Schlüsselbunde, Benutzer-IDs usw. verwendet.

PGP fragt bei obigem Befehl nach einem Mantra, mit dem die Datei

verschlüsselt werden soll. Dieses Mantra braucht nicht dasselbe zu

sein, mit dem der geheime Schlüssel gesichert ist, und es sollte auch

nicht dasselbe sein, da Sie es evtl. anderen Menschen mitteilen

möchten. PGP versucht, die Daten vor der Verschlüsselung zu

komprimieren. Die Algorithmen, die GnuPG anbietet, können Sie mit

![]()

abfragen. (Sie sind in der Zeile "Cipher:" aufgelistet.)

![\begin{command}2.6.x: pgp verschlüsselte_datei [-o klartext_datei]

5.0: pgpv ve...

... klartext_datei]

gpg: gpg [-o klartext_datei] verschlüsselte_datei

\end{command}](img28.png)

PGP bearbeitet verschlüsselte_datei vollautomatisiert. Die Datei kann sowohl nur verschlüsselt als auch nur unterschrieben oder auch unterschrieben und verschlüsselt sein. PGP verwendet die Schlüssel-ID, die in verschlüsselte_datei angegeben ist, um aus dem Bund mit den geheimen Schlüsseln denjenigen herauszusuchen, für den verschlüsselte_datei verschlüsselt wurde. Falls die Datei eine Unterschrift enthält, verwendet PGP die zusammen mit der Unterschrift gespeicherte Schlüssel-ID, um aus dem Bund mit öffentlichen Schlüsseln denjenigen herauszusuchen, mit dem die Unterschrift geprüft werden kann. Falls all diese Schlüssel vorhanden sind, ist während der Entschlüsselung keine weitere Eingabe erforderlich, ausgenommen natürlich das Mantra, mit dem der geheime Schlüssel gesichert ist.

Falls verschlüsselte_datei konventionell, also mit der Option -c, verschlüsselt wurde, fragt PGP bei der Entschlüsselung nach dem Mantra, mit dem die Datei verschlüsselt wurde.

Der optionale Parameter -o klartext_datei gibt an, in

welcher Datei die entschlüsselten Daten gespeichert werden

sollen. Fehlt diese Angabe, wird bei PGP 2.6.x der Name von

verschlüsselte_datei ohne Suffix für die Klartextdatei

verwendet, mit Ausnahme der Version 2.6.3i, die die Endung nach dem

Dateiinhalt vergibt - bedauerlicherweise auch entgegen der Vorschrift

des Users durch -o. GnuPG verwendet standardmäßig den

Originaldateinamen, der in der verschlüsselten Datei gespeichert ist.

Wird der Befehl

![]()

verwendet, so schreibt GnuPG den entschlüsselten Text auf die

Standardausgabe. Sie können ihn mit

![]()

in eine Datei datei2 umleiten.

Radix-64 stellt binäre Daten ausschließlich durch druckbare 6-Bit-ASCII-Zeichen dar, so daß eine verschlüsselte Nachricht wie gewöhnlicher E-Mail-Text verschickt werden kann. Radix-64 ist also eine Art "Transport-Verpa"ckung", die Schutz vor einer "Verstümmelung", also einer Veränderung, die das Entschlüsseln der Nachricht unmöglich machen würde, auf dem Transportweg bietet. Um Übertragungsfehler erkennen zu können, wird der Radix-64-Darstellung eine Prüfsumme hinzugefügt.

Im Radix-64-Format werden jeweils drei Byte durch vier druckbare ASCII-Zeichen dargestellt, so daß die Länge der Datei um etwa 33 Prozent zunimmt. Das sieht zunächst nach einer ziemlich großen Aufblähung der Datei aus, berücksichtigt werden muß aber, daß PGP Klartextdateien häufig um einen größeren Faktor komprimiert, bevor sie verschlüsselt werden.

Für eine Radix-64-Darstellung der verschlüsselten Datei wird einfach

die Option -a beim Programmaufruf hinzugefügt:

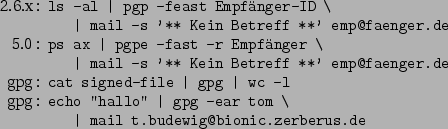

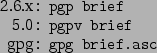

Hier wird brief.txt unterschrieben und komprimiert, anschließend

verschlüsselt und das Ergebnis im Radix-64-Format in eine Datei mit

dem Namen brief.txt.asc (bzw. unter MS-DOS

brief.asc) geschrieben. Diese Datei kann wie gewöhnliche

E-Mail im Internet oder jedem anderen E-Mail-Netzwerk verschickt

werden. Die Entschlüsselung einer so verschickten Nachricht

unterscheidet sich nicht von der Entschlüsselung einer

.pgp-Datei:

PGP sucht hier zuerst nach einer Datei namens brief.asc und

erst danach nach brief.pgp. PGP erkennt automatisch am

Dateiinhalt, daß brief.asc vor der eigentlichen Entschlüsselung

erst wieder zurück in Binärdarstellung umgewandelt werden muß.

In manchen E-Mail-Netzen ist der Versand sehr langer Nachrichten

nicht möglich![]() . Längere

Texte müssen dort in mehrere Teile gesplittet werden, die einzeln

verschickt werden. Wenn beim Verschlüsseln die Option für Darstellung

im Radix-64 Format angegeben wurde, schreibt PGP bei einem langen Text

die verschlüsselten Daten in mehrere Dateien, deren Namen auf

.as1, .as2, .as3 usw. enden. Das PGP der

Empfängerin fügt diese automatisch wieder zusammen, wenn beim Aufruf

von PGP einfach die erste Datei angegeben wird. Bei der

Entschlüsselung ignoriert PGP allen Text aus den Nachrichtenköpfen,

der nicht zu den Radix-64-Blöcken gehört. Die Größe dieser Dateien

läßt sich über den Parameter ARMORLINES einstellen,

vgl. Abschnitt 14.

. Längere

Texte müssen dort in mehrere Teile gesplittet werden, die einzeln

verschickt werden. Wenn beim Verschlüsseln die Option für Darstellung

im Radix-64 Format angegeben wurde, schreibt PGP bei einem langen Text

die verschlüsselten Daten in mehrere Dateien, deren Namen auf

.as1, .as2, .as3 usw. enden. Das PGP der

Empfängerin fügt diese automatisch wieder zusammen, wenn beim Aufruf

von PGP einfach die erste Datei angegeben wird. Bei der

Entschlüsselung ignoriert PGP allen Text aus den Nachrichtenköpfen,

der nicht zu den Radix-64-Blöcken gehört. Die Größe dieser Dateien

läßt sich über den Parameter ARMORLINES einstellen,

vgl. Abschnitt 14.

Möchte man einen öffentlichen Schlüssel im Radix-64-Format verschicken, kann die Option -a bzw. -armor auch beim Befehl für das Extrahieren des Schlüssels aus der Datei mit öffentlichen Schlüsseln angegeben werden.

Hat man vergessen, die Option -a beim Verschlüsseln einer

Nachricht oder beim Extrahieren eines Schlüssels anzugeben, kann man

die Binärdatei auch nachträglich in das Radix-64-Format umwandeln,

indem man PGP nur mit der Option -a aufruft, ohne Angabe der

Option für Verschlüsseln oder Unterschreiben:

![]()

Um keine Mißverständnisse aufkommen zu lassen: Dieses "Nacharbeiten"

muß mit der bereits verschlüsselten Datei erfolgen, also mit

brief.pgp in obigem Beispiel. Falsch wäre die

folgende Befehlskombination:

![]()

Der erste Befehl erzeugt eine verschlüsselte Datei brief.pgp; der zweite Befehl erzeugt eine Datei brief.asc im Radix-64-Format, jedoch aus der Klartextdatei brief.txt. Daß brief.asc nicht unmittelbar "für das menschliche Auge lesbar" ist, bedeutet nicht, daß die Datei verschlüsselt ist!

3

PGP 5.0 scheint keine solche Funktion anzubieten; um den Effekt mit

GnuPG zu erreichen, brauchen Sie den Aufruf

![]()

Soll der Text lesbar bleiben, bietet PGP die Möglichkeit, nur die

Unterschrift im Radix-64-Format an den Text anzufügen. Empfängerinnen

einer solcher Nachricht brauchen also PGP nicht aufzurufen, um den

Text zu lesen. PGP ist hier nur für eine Kontrolle der Unterschrift

erforderlich. Der entsprechende Befehl lautet

Das Ergebnis sieht dann z.B. so aus:

-----BEGIN PGP SIGNED MESSAGE----- Wir verwenden ab sofort PGP für unsere Nachrichten. -----BEGIN PGP SIGNATURE----- Version: 2.6.3ia Charset: noconv iQCVAgUBNvUMgRmebHZs6TI5AQHc6QP+N0mcXeefCrvcJdgaAk9d7LQuZFAgL8Vc QORHr3O4f6A8kGZ5vCALGx892dgaZs29EhBtE2yLKewgdRB3BCmpFmwemDORH8Zw C2OuVPuOWx7rM+uy410BdJDI5GQFstXVzmvD/yxL+ZgLhBFSDI1sTMhFv8RWahx5 TnKbgD1e8OM= =0Tjk -----END PGP SIGNATURE-----

In der CLEARSIG-Routine vor den Versionen 2.6.i und 2.6.2 (siehe Anhang B: "Die vielen PGP-Versionen") gab es einen Konzeptfehler, der es erlaubte, Nachrichten in gewisser Weise zu verändern, ohne daß dies von PGP gemeldet wurde. Die mit diesem Buch ausgelieferte Version 2.6.2i hat diesen Fehler nicht mehr.

Falls die Details Sie interessieren: Wenn PGP eine Klartext-Unterschrift überprüfen wollte, wurde Text, der nach der Zeile

-----BEGIN PGP SIGNATURE-----folgte, nicht beachtet, bis eine Leerzeile gefunden wurde. Grund dafür war, daß hier dieselbe Routine wie für das Einlesen der Unterschrift verwendet wurde. Dort muß die Zeile

Version x.yübersprungen werden. Da es auch möglich war, Zeilen, die PGP nicht als Leerzeile ansah, aber für den Anwender wie Leerzeilen aussehen, einzufügen, ließen sich Klartext-Unterschriften bei flüchtiger Kontrolle fälschen.

Diese Dateien können (und sollten) in einem eigens dafür angelegten

Verzeichnis stehen, z.B. c:\pgp oder ~/.pgp/. Damit

PGP diese Dateien auch dann findet, wenn es aus einem beliebigen

anderen Verzeichnis aufgerufen wird, muß die Umgebungsvariable

PGPPATH auf das Verzeichnis mit den PGP-Dateien gesetzt

werden. Unter MS-DOS geschieht das mit dem Befehl

SET PGPPATH=C:\PGPWenn PGPPATH so gesetzt ist, benutzt PGP als Datei mit den öffentlichen Schlüsseln die Datei

c:\pgp\pubring.pgp

(vorausgesetzt, Verzeichnis und Datei existieren). Mit einem

geeigneten Editor~/.profile, ~/.cshrc oder ~/.bashrc eine

entsprechende Zeile einfügen, für sh-ähnliche Shells also

PGPPATH=~/.pgp/ export PGPPATHbzw. für csh-ähnliche Shells

setenv PGPPATH ~/.pgp/Wenn PGPPATH nicht definiert ist, sucht PGP die Dateien im aktuellen Verzeichnis. Unter Unix werden einige Standardverzeichnisse durchsucht, u.a. ˜/.pgp, o.g. Einstellung ist also überflüssig. Wenn Ihre PGP-Version ihre Daten nicht findet, teilt sie Ihnen mit, wo sie sucht. Die entsprechende Umgebungsvariable für GnuPG nennt sich GNUPGHOME, standardmäßig wird das Verzeichnis ˜/.gnupg verwendet.

![\begin{command}2.6.x: pgp -s textdatei [-u eigene_ID]

5.0: pgps [-u eigene_ID] t...

...e_ID] textdatei

gpg: gpg --sign [--local-user eigene_ID] textdatei

\end{command}](img39.png)

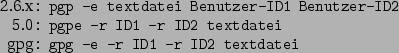

![\begin{command}2.6.x: pgp -es textdatei Empfänger-ID [-u eigene_ID]

5.0: pgpe -...

...-user Empfängerin-ID \

: --sign [--local-user eigene_ID] textdatei

\end{command}](img40.png)

![\begin{command}2.6.x: pgp verschlüsselte_datei [-o Klartextdatei]

5.0: pgpv ver...

...tei \

: [--output Klartextdatei]

gpg: gpg --verify signierte_datei

\end{command}](img42.png)

![\begin{command}2.6.x: pgp -ka Schlüsseldatei [Schlüsselbund]

5.0: pgpk -a Schlü...

...tei

gpg: gpg --import Schlüsseldatei \

: [--keyring Schlüsselbund]

\end{command}](img45.png)

![\begin{command}2.6.x: pgp -kv[v] [Benutzer-ID] [Schlüsselbund]

5.0: pgpk -l[l] ...

...--list-keys [Benutzer-ID(s)]

gpg: gpg --list-sigs [Benutzer-ID(s)]

\end{command}](img47.png)

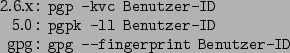

![\begin{command}2.6.x: pgp -kvc [Benutzer-ID] [Schlüsselbund]

5.0: pgpk -ll [Ben...

...Benutzer-ID] [Schlüsselbund]

gpg: gpg --fingerprint [Benutzer-IDs]

\end{command}](img48.png)

![\begin{command}2.6.x: pgp -kc [Benutzer-ID] [Schlüsselbund]

5.0: pgpk -c [Benutzer-ID]

gpg: gpg --check-sigs [Benutzer-IDs]

\end{command}](img49.png)

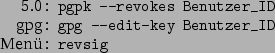

![\begin{command}2.6.x: pgp -ke Benutzer-ID [Schlüsselbund]

5.0: pgpk -e Benutzer-ID

gpg: gpg --edit-key Benutzer-ID

\end{command}](img50.png)

![\begin{command}2.6.x: pgp -kr [Benutzer-ID] [Schlüsselbund]

5.0: pgpk -r [Benut...

... --delete-key Benutzer-ID

gpg: gpg --delete-secret-key Benutzer-ID

\end{command}](img51.png)

![\begin{command}2.6.x: pgp -ks [Benutzer-ID] [-u eigene_Benutzer-ID] \

: [Schlüss...

...nutzer-ID]

gpg: gpg --sign-key Benutzer-ID [-u eigene_Benutzer-ID]

\end{command}](img52.png)

![\begin{command}2.6.x: pgp -krs [Benutzer-ID] [Schlüsselbund]

5.0: pgpk -rs Benutzer-ID

gpg: gpg --edit-key Benutzer-ID

Menü: delsig

\end{command}](img53.png)

![\begin{command}2.6.x: pgp -sb textdatei [-u eigene_Benutzer-ID]

gpg: gpg -[s]b textdatei

gpg: gpg --detach-sign textdatei

\end{command}](img57.png)

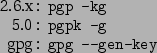

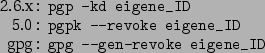

![\begin{command}2.6.x: pgp -kg [Schlüssellänge [Länge des Exponenten]]

5.0: pgpk ...

...eutzig <ccr@foebud.org>' \

: never 'mein kleines, süßes Mantra...'

\end{command}](img59.png)