Next: 2. Überblick

Up: 1. Allgemeines

Previous: 1. Allgemeines

Unterkapitel

1. Über diesen Text

1. Leseanleitung

Dieses Buch beschreibt eine Reihe ähnlicher Programme. Zum Einen sind

da verschiedene Versionen von PGP zu nennen, im Wesentlichen die

Version 2.6.2i für nahezu alle Betriebssysteme (MS-DOS,

Unix, Linux, VMS, MacOS,

Amiga, Archimedes, Atari, ...), des

Weiteren die Versionen 5.0, 5.5.3i und 6.0 für MS Windows.

Darüber hinaus behandelt dieses Buch auch eine "Open

Source"-Implementation des OpenPGP-Standards, ein Programm namens

GnuPG (für Unix, Linux, MS Windows). Im allgemeinen Teil und auch in

Teil II finden Sie Formulierungen der Art

"PGP arbeitet so:...". Diese allgemeinen Beschreibungen

schließen - sofern nicht aus dem Kontext anders deutlich - auch

GnuPG mit ein.

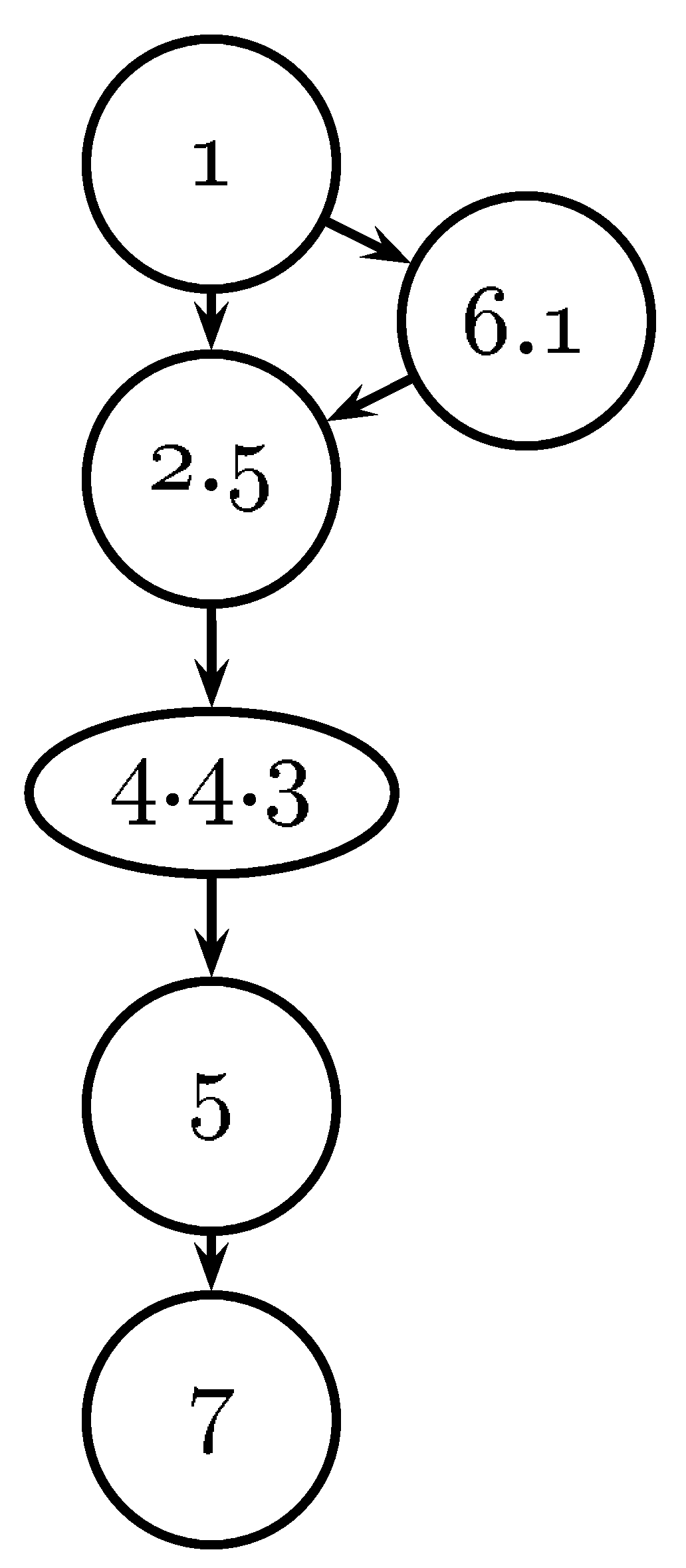

Welche Kapitel dieses Buches Sie in welcher Reihenfolge lesen sollten,

hängt außer von Ihren Vorkenntnissen auch davon ab, welche Version von

PGP Sie auf welchem Betriebssystem einsetzen möchten. Allen Lesenden

wird dringend angeraten, dieses einleitende Kapitel komplett zu lesen,

um im weiteren Text zu verstehen, was mit bestimmten Begriffen gemeint

ist. Wenn Sie sich fragen, was und wozu Sie verschlüsseln sollten,

empfehlen wir Abschnitt 6.1. Weiterhin sei allen

Menschen, die sich noch nicht eingehend mit Verschlüsselungssystemen

beschäftigt haben, Abschnitt 2.5 ans Herz gelegt, um

einen Überblick zu erhalten, was PGP eigentlich tut.

Bedauerlicherweise ist es nicht möglich

Welche Kapitel dieses Buches Sie in welcher Reihenfolge lesen sollten,

hängt außer von Ihren Vorkenntnissen auch davon ab, welche Version von

PGP Sie auf welchem Betriebssystem einsetzen möchten. Allen Lesenden

wird dringend angeraten, dieses einleitende Kapitel komplett zu lesen,

um im weiteren Text zu verstehen, was mit bestimmten Begriffen gemeint

ist. Wenn Sie sich fragen, was und wozu Sie verschlüsseln sollten,

empfehlen wir Abschnitt 6.1. Weiterhin sei allen

Menschen, die sich noch nicht eingehend mit Verschlüsselungssystemen

beschäftigt haben, Abschnitt 2.5 ans Herz gelegt, um

einen Überblick zu erhalten, was PGP eigentlich tut.

Bedauerlicherweise ist es nicht möglich![[*]](/icons/footnote.png) , echte Sicherheit zu

erlangen, indem man irgendwo ein paar Knöpfchen

drückt

, ohne zu verstehen, was passiert. Von

Kapitel 4 ist beim ersten schnellen Überfliegen zumindest

Abschnitt 4.4.3 ratsam. Kapitel 5 ist kaum

zu vermeiden, wenn die durch PGP erreichte Sicherheit nicht

ausgesprochen trügerisch sein soll.

Kapitel 7 gibt Ihnen das notwendige Wissen an die Hand,

um mit Personen, die Sie nie getroffen haben, eine gesicherte

Kommunikation aufzubauen. Außerdem bewahrt die Lektüre jenes Kapitels

Sie hoffentlich vor einigen schwerwiegenden "Anfängerfehlern".

, echte Sicherheit zu

erlangen, indem man irgendwo ein paar Knöpfchen

drückt

, ohne zu verstehen, was passiert. Von

Kapitel 4 ist beim ersten schnellen Überfliegen zumindest

Abschnitt 4.4.3 ratsam. Kapitel 5 ist kaum

zu vermeiden, wenn die durch PGP erreichte Sicherheit nicht

ausgesprochen trügerisch sein soll.

Kapitel 7 gibt Ihnen das notwendige Wissen an die Hand,

um mit Personen, die Sie nie getroffen haben, eine gesicherte

Kommunikation aufzubauen. Außerdem bewahrt die Lektüre jenes Kapitels

Sie hoffentlich vor einigen schwerwiegenden "Anfängerfehlern".

Erst nach diesen Hintergrundinformationen ist es sinnvoll, sich die

Installation und Bedienung des Programms anzuschauen. Falls Sie sich

noch nicht sicher sind, welche Version Sie einsetzen sollten, gibt

hoffentlich Anhang B die nötigen Informationen für die

Entscheidung. Für diejenigen unter Ihnen, die eine

kommandozeilenorientierte PGP-Version (und evtl.

anschließend ein graphisches Frontend) installieren wollen, ist der

Teil II geschrieben. Diejenigen, die lieber

eine "reine" Windows-Applikation haben möchten, finden die nötigen

Informationen in Teil III. Beide Teile setzen die

Kenntnis des allgemeinen Teils voraus.

Informationen zur Lizensierung von PGP, Distribution, Copyrights,

Warenzeichen, Gewährleistungen und Exportbeschränkungen enthält der

Anhang F.

Noch ein paar Worte über die Verwendung maskuliner und femininer

Formen bei Begriffen wie "Anwender" oder "Programmiererin": In

dieser Anleitung werden maskuline und feminine Formen austauschbar

verwendet. In jedem Fall sind beide Geschlechter gemeint.

Nebenbei bemerkt versuchen wir, nach alter Rechtschreibung zu

schreiben, Abweichungen davon sind also echte Fehler und nicht einem

Versuch der Umstellung zuzuschreiben. Das soll keine Rechthaberei

sein - wir sind nur in der neuen Rechtschreibung bei weitem nicht

sattelfest genug, um Ihnen diesen Text in der Qualität zu geben, die

wir selbst von uns erwarten.

2. Übersetzung und Fachbegriffe

Bei Übersetzungen und deutschen Texten zu EDV-Themen ist es häufig

schwer, zu entscheiden, in welchem Umfang Fachbegriffe eingedeutscht

werden sollten. Werden zu viele Begriffe übersetzt, kann das

Leserinnen verwirren, denen die englischen Begriffe vertraut

sind. Umgekehrt kann ein zu wenig eingedeutschter Text für diejenigen

unverständlich bleiben, die die englischen Begriffe nicht kennen. Wir

haben uns für eine recht weitgehende Eindeutschung entschieden. Um

nicht zuviel Verwirrung zu stiften, finden Sie in

Tabelle I-1.1 eine Liste der Worte, die Ihnen

evtl. in der englischen Form geläufiger sind, die wir aber in der

deutschen Form verwenden.

Tabelle:

Von uns verwendete Übersetzungen

|

englischer Begriff | unsere Übersetzung |

|

default | Standard |

|

directory | Verzeichnis |

|

environment variable | Umgebungsvariable |

|

exit code | Beendigungscode |

|

file name extension | Nameserweiterung/Suffix |

|

fingerprint | Fingerabdruck |

|

grassroot organization | politische Basisorganisation |

|

key compromise/revocation certificate | Schlüssel-Rückrufurkunde |

|

key ring | Schlüsselbund |

|

message digest | Textprüfsumme |

|

pass phrase | Mantra |

|

public key ring | öffentlicher Schlüsselbund |

|

private key ring | geheimer Schlüsselbund |

|

swapfile | Auslagerungsdatei |

|

|

|

Weitere Fachausdrücke finden Sie im Glossar erläutert. Wir haben uns Mühe gegeben,

Begriffe mit wohldefinierter Bedeutung zu wählen. Formulierungen wie

"10 verlorene Bereiche in 8 Bereichen" (dies verlautbarten ältere

Versionen des MS-DOS-Programms chkdsk) haben sich hoffentlich

nicht eingeschlichen.

3. Konventionen

In diesem Buch verwenden wir die folgenden Darstellungen:

Wichtiges wird kursiv geschrieben, Eingaben und

Ausgaben werden, ebenso wie Menüeinträge, in

Schreibmaschinenschrift dargestellt.

Angaben der Form [Sch95] sind Literaturangaben, das

Literaturverzeichnis finden Sie im Anhang. In der Kopfzeile finden Sie stets die

Angabe des aktuellen Kapitels und Abschnittes darin einschließlich der

Nummer des Buchteils, in dem Sie gerade lesen.

An dieser Stelle möchte ich![[*]](/icons/footnote.png) zunächst Philip Zimmermann danken, daß er PGP

geschrieben und der Allgemeinheit zur Verfügung gestellt hat. Die

Existenz dieses Programmes hat vieles überhaupt erst ermöglicht, nicht

zuletzt dieses Buch. Ebenso gebührt den weiteren Entwicklern PGPs

mein Dank. Marc Aurel möchte ich danken, daß er mich vor

vielen Jahren auf meinen ersten Schritten mit PGP begleitet hat. Die

erste Übersetzung der Anleitung zu PGP 2.3a (der Ur-Ur-Großvater des

Buchs, das Sie in Händen halten) begann als Gemeinschaftsprojekt von

sechs Leuten, von denen schließlich Abel Deuring und ich

übrigblieben.

zunächst Philip Zimmermann danken, daß er PGP

geschrieben und der Allgemeinheit zur Verfügung gestellt hat. Die

Existenz dieses Programmes hat vieles überhaupt erst ermöglicht, nicht

zuletzt dieses Buch. Ebenso gebührt den weiteren Entwicklern PGPs

mein Dank. Marc Aurel möchte ich danken, daß er mich vor

vielen Jahren auf meinen ersten Schritten mit PGP begleitet hat. Die

erste Übersetzung der Anleitung zu PGP 2.3a (der Ur-Ur-Großvater des

Buchs, das Sie in Händen halten) begann als Gemeinschaftsprojekt von

sechs Leuten, von denen schließlich Abel Deuring und ich

übrigblieben.

Für die Verbreitung PGPs in Deutschland waren mehrere Leute

wesentlich. Zunächst müssen wir uns hier selbst nennen, den

FoeBuD e.V., der nicht nur diese Anleitung verbreitet hat (als PGP

noch kaum bekannt war), sondern darüber hinaus sowohl durch Schulungen

als auch politische Arbeit und nicht zuletzt ausführliche Betreuung

von Journalisten und Politikern an der Schaffung des nötigen Rahmens

mitgewirkt hat. Außerdem sind hier von den vielen beteiligten

Menschen Lutz Donnerhacke für seine Arbeit mit dem Aufbau einer

Zertifizierungsstruktur und PGP 2.6.3in und Kai Raven für seine

Einsteiger-Anleitung![[*]](/icons/footnote.png) zu erwähnen.

zu erwähnen.

Für die aktuelle Auflage geht mein Dank an Donald E.

Knuth für sein System TEX und an Leslie Lamport und das

LATEX3-Team für LATEX2e; außerdem Markus Kohm für KOMA-Script.

Typographische Fehler sind sicherlich meinen Änderungen zuzuschreiben.

Den Korrekturleserinnen und Korrekturlesern möchte ich hier besonders

danken, ohne sie wäre dieses Buch zwar eher fertig geworden, aber

inhaltlich gewonnen hat es auf jeden Fall. Besonders zu nennen sind

hier padeluun, Tom Budewig, Ursula Begerow und

Jörg Jenetzky. Weitere wichtige Kommentare kamen von

Manuel Beckmann und Arvid Requate. Dem Autoren GnuPGs,

Werner Koch, möchte ich außer für jenes Programm auch für seine

technischen Anmerkungen und Korrekturen zu diesem Handbuch danken.

Next: 2. Überblick

Up: 1. Allgemeines

Previous: 1. Allgemeines

Christopher Creutzig

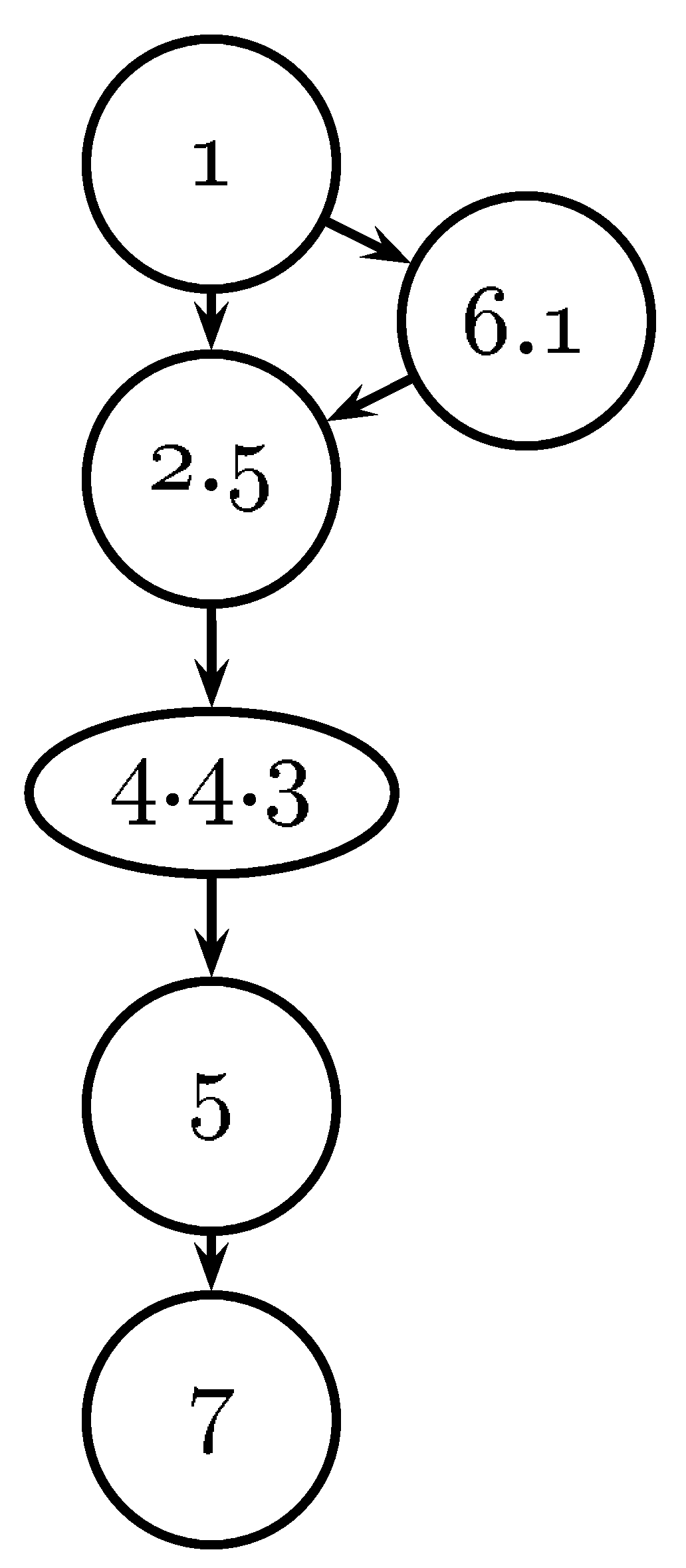

Welche Kapitel dieses Buches Sie in welcher Reihenfolge lesen sollten,

hängt außer von Ihren Vorkenntnissen auch davon ab, welche Version von

PGP Sie auf welchem Betriebssystem einsetzen möchten. Allen Lesenden

wird dringend angeraten, dieses einleitende Kapitel komplett zu lesen,

um im weiteren Text zu verstehen, was mit bestimmten Begriffen gemeint

ist. Wenn Sie sich fragen, was und wozu Sie verschlüsseln sollten,

empfehlen wir Abschnitt 6.1. Weiterhin sei allen

Menschen, die sich noch nicht eingehend mit Verschlüsselungssystemen

beschäftigt haben, Abschnitt 2.5 ans Herz gelegt, um

einen Überblick zu erhalten, was PGP eigentlich tut.

Bedauerlicherweise ist es nicht möglich

Welche Kapitel dieses Buches Sie in welcher Reihenfolge lesen sollten,

hängt außer von Ihren Vorkenntnissen auch davon ab, welche Version von

PGP Sie auf welchem Betriebssystem einsetzen möchten. Allen Lesenden

wird dringend angeraten, dieses einleitende Kapitel komplett zu lesen,

um im weiteren Text zu verstehen, was mit bestimmten Begriffen gemeint

ist. Wenn Sie sich fragen, was und wozu Sie verschlüsseln sollten,

empfehlen wir Abschnitt 6.1. Weiterhin sei allen

Menschen, die sich noch nicht eingehend mit Verschlüsselungssystemen

beschäftigt haben, Abschnitt 2.5 ans Herz gelegt, um

einen Überblick zu erhalten, was PGP eigentlich tut.

Bedauerlicherweise ist es nicht möglich